préambule préambule

représentations représentations

algorithmes quantiques algorithmes quantiques

information quantique information quantique

Bennett-Brassard Bennett-Brassard

(téléportation) (téléportation)

perspectives perspectives

|

|

|

|

Bennett et Brassard BB84

Nous allons ici illustrer le protocole de distribution de clé imaginé par Bennett et Brassard.

Il s'agit d'un échange de qubits entre Alice et Bob, Eve étant susceptible de les espionner.

Vous pouvez tester l'outil en ouvrant les fenêtres représentant chacun des 3 protagonistes sur une même machine,

ou bien en ouvrant chacune des fenêtres sur n'importe quelle machine de n'importe quel endroit du monde,

l'essentiel étant de travailler dans le même "groupe" (cf. ce qui suit).

|

|

|

|

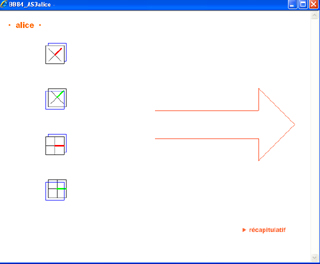

1. ALICE

En cliquant sur l'image ci-contre, vous ouvrez la fenêtre contenant l'interface de Alice.

Pour vous connecter au protocole, il vous faut entrer un nom de groupe, qui devra être le même pour Eve et Bob.

Nota : évitez des noms comme "test" qui vous feront rentrer dans un protocole sans doute déjà existant ;)

Cliquez ensuite sur "OK".

Vous disposez alors de |0> et |1> exprimés dans deux bases différentes.

Pour envoyer n'importe quel qubit à Bob, il suffit de le saisir avec la souris et de le déposer à l'entrée de la flèche...

Un nouveau qubit vient ensuite se mettre à la place de celui que vous avez envoyé.

|

|

|

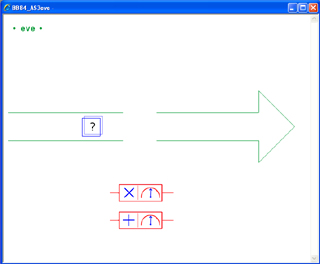

2. EVE

A chaque fois que Alice envoie des qubits, ils passent d'abord dans le canal de Eve qui peut décider d'espionner ou pas.

Pour espionner, vous pouvez mesurer le qubit dans une base ou une autre, en choisissant l'objet graphique correspondant à l'opérateur de mesure.

Il vous suffit alors de déposer cet objet à droite du qubit inconnu. Cela projette ce dernier sur |0> ou |1> dans la base choisie.

Ensuite le qubit repart vers Bob.

Si vous ne voulez pas espionner, il suffit de prendre le qubit et de le faire glisser à l'entrée de la flèche...

|

|

|

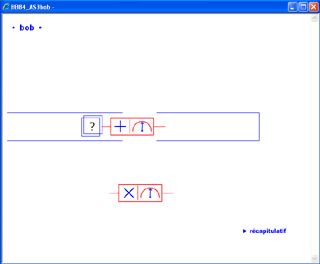

3. BOB

Vous pouvez mesurer le qubit qui provient de Eve dans une base ou une autre, en choisissant l'objet graphique correspondant à l'opérateur de mesure.

Il vous suffit alors de déposer cet objet à droite du qubit inconnu. Cela projette ce dernier sur |0> ou |1> dans la base choisie.

Ensuite le qubit disparaît.

Ce n'est pas la peine de noter le résultat car vous pouvez avoir accès au récapitulatif.

|

|

|

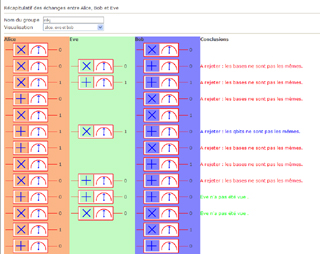

4. RECAPITULATIF

En cliquant sur leur bouton "récapitulatif", Alice et Bob peuvent voir à tout moment les échanges et décider des qubits qu'ils gardent.

Le récapitulatif affiche aussi les qubits lus par Eve et signale les cas où Eve n'est pas vue.

|

|

|

Pour plus de détails sur BB84 :

http://researchweb.watson.ibm.com/people/b/bennetc/bennettc198469790513.pdf

http://hal.archives-ouvertes.fr/docs/00/09/29/55/PDF/cel-29.pdf

|

|